İçerik

Kali Linux birçok şey için kullanılabilir, ancak muhtemelen en çok WPA ve WPA2 gibi ağlara sızma veya "hackleme" yeteneği ile bilinir. WPA'yı hacklediğini iddia eden yüzlerce Windows uygulaması var; onu kullanma! Profesyonel bilgisayar korsanları tarafından acemi veya hacker olabilecekleri hacklemek için kullanılan bir aldatmacadır. Bilgisayar korsanlarının ağınıza girmesinin tek bir yolu vardır ve bu bir Linux işletim sistemi, monitör modlu bir kablosuz kart ve aircrack-ng veya benzeridir. Ayrıca, bu yardımcı programlarla bile, Wi-Fi kırmanın yeni başlayanlar için olmadığını unutmayın. WPA kimlik doğrulamasının nasıl çalıştığına dair temel bilgiler ve Kali Linux ve araçlarına biraz aşinalık gereklidir, bu nedenle ağınıza erişen bir bilgisayar korsanı muhtemelen yeni başlayan olmayacaktır!

Adım atmak

Kali Linux'u başlatın ve giriş yapın, tercihen kök olarak.

Kali Linux'u başlatın ve giriş yapın, tercihen kök olarak. Enjeksiyon uyumlu kablosuz adaptörünüzü bağlayın (bilgisayarınızdaki kartınız desteklemiyorsa).

Enjeksiyon uyumlu kablosuz adaptörünüzü bağlayın (bilgisayarınızdaki kartınız desteklemiyorsa). Tüm kablosuz ağları kapatın. Bir terminal açın ve yazın airmon-ng. Bu, monitör (ve enjeksiyonsuz) modunu destekleyen tüm kablosuz kartları listeleyecektir.

Tüm kablosuz ağları kapatın. Bir terminal açın ve yazın airmon-ng. Bu, monitör (ve enjeksiyonsuz) modunu destekleyen tüm kablosuz kartları listeleyecektir. - Hiçbir kart gösterilmiyorsa, kartı çıkarıp yeniden takın ve monitör modunu destekleyip desteklemediğini kontrol edin. Kartın monitör modunu destekleyip desteklemediğini başka bir terminalde ifconfig yazarak kontrol edebilirsiniz - kart ifconfig'de listeleniyor ancak airmon-ng'de listelenmiyorsa kart bunu desteklemiyor.

"Airmon-ng start" ve ardından kablosuz kartınızın arayüzünü yazın. Örneğin, kartınızın adı wlan0 ise, şunu yazarsınız: airmon-ng başlat wlan0.

"Airmon-ng start" ve ardından kablosuz kartınızın arayüzünü yazın. Örneğin, kartınızın adı wlan0 ise, şunu yazarsınız: airmon-ng başlat wlan0. - "(İzleme modu etkin)" mesajı, kartın başarıyla izleme moduna geçirildiği anlamına gelir. Yeni monitör arayüzünün adını yazın, mon0.

Tür airodump-ng ardından yeni monitör arayüzünün adı. Monitör arayüzü büyük olasılıkla Pzt0.

Tür airodump-ng ardından yeni monitör arayüzünün adı. Monitör arayüzü büyük olasılıkla Pzt0.  Airodump sonuçlarını görüntüleyin. Şimdi, bölgenizdeki tüm kablosuz ağların bir listesi ve bunlar hakkında birçok yararlı bilgi gösterecektir. Kendi ağınızı veya sızma testi yapmaya yetkili olduğunuz ağı bulun. Sürekli doldurulan listede ağınızı keşfettiğinizde, Ctrl+C. süreci durdurmak için. Hedef ağınızın kanalını yazın.

Airodump sonuçlarını görüntüleyin. Şimdi, bölgenizdeki tüm kablosuz ağların bir listesi ve bunlar hakkında birçok yararlı bilgi gösterecektir. Kendi ağınızı veya sızma testi yapmaya yetkili olduğunuz ağı bulun. Sürekli doldurulan listede ağınızı keşfettiğinizde, Ctrl+C. süreci durdurmak için. Hedef ağınızın kanalını yazın.  Hedef ağın BSSID'sini kopyalayın. Şimdi şu komutu yazın: airodump-ng -c [kanal] --bssid [bssid] -w / root / Masaüstü / [monitör arayüzü]

Hedef ağın BSSID'sini kopyalayın. Şimdi şu komutu yazın: airodump-ng -c [kanal] --bssid [bssid] -w / root / Masaüstü / [monitör arayüzü]- [Kanalı], hedef ağınızın kanalıyla değiştirin. Ağ BSSID'sini [bssid] olduğu yere yapıştırın ve [monitör arayüzünü] monitör arayüzünüzün adıyla (mon0) değiştirin.

- Tam bir komut şöyle görünmelidir: airodump-ng -c 10 --bssid 00: 14: BF: E0: E8: D5 -w / root / Masaüstü / mon0.

Bekle. Airodump'ın artık sadece hedef ağı kontrol etmesi gerekiyor, böylece onunla ilgili daha spesifik bilgiler bulabiliriz. Gerçekten yaptığımız şey, bir aygıtın ağa (yeniden) bağlanmasını bekleyerek, yönlendiriciyi parolayı kırmak için gereken dört yönlü anlaşmayı göndermeye zorlamaktır.

Bekle. Airodump'ın artık sadece hedef ağı kontrol etmesi gerekiyor, böylece onunla ilgili daha spesifik bilgiler bulabiliriz. Gerçekten yaptığımız şey, bir aygıtın ağa (yeniden) bağlanmasını bekleyerek, yönlendiriciyi parolayı kırmak için gereken dört yönlü anlaşmayı göndermeye zorlamaktır. - Masaüstünüzde de dört dosya görünecektir; El sıkışma bir kez yakalandıktan sonra burada saklanır, bu yüzden silmeyin! Ancak bir cihazın bağlanmasını gerçekten beklemeyeceğiz. Hayır, sabırsız bilgisayar korsanlarının yaptığı bu değil.

- Süreci hızlandırmak için aireplay-ng adlı aircrack paketiyle birlikte gelen başka bir harika araç kullanacağız. Bilgisayar korsanları, bir cihazın bağlanmasını beklemek yerine, bu aracı, cihaza kimlik doğrulama (deauth) paketleri göndererek, cihazı yönlendiriciye yeni bir bağlantı olduğunu düşündürerek cihazı yeniden bağlanmaya zorlamak için kullanır. Yapmak gerekir. Elbette, bu aracın çalışması için önce başka birinin ağa bağlanması gerekir, bu yüzden airodump-ng'yi izleyin ve bir müşterinin gelmesini bekleyin. İlkinin kendini göstermesi uzun zaman alabilir veya sadece bir dakika alabilir. Uzun süre bekledikten sonra hiçbiri görünmüyorsa, ağ şu anda kapalı olabilir veya ağdan çok uzaktasınız.

Airodump-ng'yi çalıştırın ve ikinci bir terminal açın. Bu terminalde aşağıdaki komutu yazın: aireplay-ng –0 2 –a [yönlendirici bssid] –c [istemci bssid] mon0.

Airodump-ng'yi çalıştırın ve ikinci bir terminal açın. Bu terminalde aşağıdaki komutu yazın: aireplay-ng –0 2 –a [yönlendirici bssid] –c [istemci bssid] mon0. - –0, ölüm modu için bir kısayoldur ve 2, gönderilecek ölüm paketlerinin sayısıdır.

- -a erişim noktasının (yönlendiricinin) bssid'ini gösterir; [yönlendirici bssid] 'yi hedef ağ BSSID ile değiştirin, örneğin 00: 14: BF: E0: E8: D5.

- -c BSSID istemcilerini gösterir. [Client bssid] 'yi bağlı istemcinin BSSID'si ile değiştirin; bu "İSTASYON" başlığı altında belirtilmiştir.

- Ve tabii ki mon0 sadece bu ekranın arayüzü anlamına gelir; sizinki farklıysa değiştirin.

- Tam bir ödev şuna benzer: aireplay-ng –0 2 –a 00: 14: BF: E0: E8: D5 –c 4C: EB: 42: 59: DE: 31 mon0.

Basın ↵ Girin. Aireplay-ng'nin paketleri nasıl gönderdiğini görüyorsunuz ve birkaç dakika içinde bu mesajı airodump-ng penceresinde görmelisiniz! Bu, el sıkışmanın kaydedildiği ve şifrenin hacker'ın elinde olduğu veya şu veya bu şekilde olduğu anlamına gelir.

Basın ↵ Girin. Aireplay-ng'nin paketleri nasıl gönderdiğini görüyorsunuz ve birkaç dakika içinde bu mesajı airodump-ng penceresinde görmelisiniz! Bu, el sıkışmanın kaydedildiği ve şifrenin hacker'ın elinde olduğu veya şu veya bu şekilde olduğu anlamına gelir. - Aireplay-ng penceresini kapatabilir ve Ctrl+C. airodump-ng terminalinde, ağı izlemeyi durdurmak için, ancak daha sonra bazı bilgilere ihtiyacınız olması durumunda bunu henüz yapmayın.

- Bu noktadan itibaren, süreç tamamen bilgisayarınız ile masaüstündeki bu dört dosya arasındadır. Bunlardan .cap özellikle önemlidir.

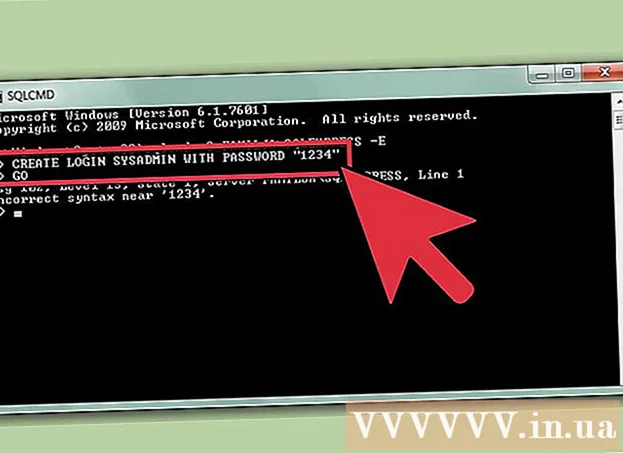

Yeni bir terminal açın. Komutu yazın: aircrack-ng -a2 -b [yönlendirici bssid] -w [kelime listesi yolu] /root/Desktop/*.cap

Yeni bir terminal açın. Komutu yazın: aircrack-ng -a2 -b [yönlendirici bssid] -w [kelime listesi yolu] /root/Desktop/*.cap- -a, tokalaşmayı kırmak için aircrack yöntemi tarafından kullanılır, yöntem 2 = WPA.

- -b BSSID anlamına gelir; [yönlendirici bssid] 'yi, 00: 14: BF: E0: E8: D5 gibi hedef yönlendiricinin BSSID'si ile değiştirin.

- -w sözlük anlamına gelir; [kelime listesi yolunu], indirdiğiniz kelime listesinin yolu ile değiştirin. Örneğin, kök klasörde "wpa.txt" var. Böylece "/ root / Desktop / *".

- .cap, parola içeren .cap dosyasının yoludur; yıldız işareti ( *) Linux'ta bir joker karakterdir ve masaüstünüzde başka .cap dosyası bulunmadığını varsayarsak, bu olduğu gibi iyi çalışmalıdır.

- Tam bir ödev şuna benzer: aircrack-ng –a2 –b 00: 14: BF: E0: E8: D5 –w /root/wpa.txt /root/Desktop/*.cap.

- Aircrack-ng'nin parola kırma sürecini başlatmasını bekleyin. Ancak, yalnızca şifre seçtiğiniz sözlükte ise şifreyi kıracaktır. Bazen durum böyle değildir. Öyleyse, ağının sahibini "aşılmaz" olduğu için tebrik edebilirsiniz, tabii ki bir bilgisayar korsanının kullanabileceği veya oluşturabileceği her kelime listesini denedikten sonra!

Uyarılar

- Birinin Wi-Fi ağına izinsiz girmek çoğu ülkede yasa dışı bir eylem veya suç olarak kabul edilir. Bu eğitim, bir sızma testi (bir ağı daha güvenli hale getirmek için hackleme) gerçekleştirmek ve kendi test ağınızı ve yönlendiricinizi kullanmak içindir.

Gereklilikler

- Başarılı bir Kali Linux kurulumu (muhtemelen zaten yapmışsınızdır).

- Enjeksiyon / izleme moduna uygun bir kablosuz adaptör

- El sıkışma şifresini işlendikten sonra "kırmaya" çalışacak bir sözlük